In quest’ultimo periodo c’è una crescita di attenzione verso il tema della sicurezza informatica. Hackers russi sembra che abbiano favorito (peraltro minando molto la sua credibilità e la sua posizione) Assange nel rilasciare un altro nutrito numero di e-mail di Hillary Clinton, e gli Stati Uniti hanno dimostrato di non apprezzare questa intromissione, minacciando ritorsioni (ragionevolmente mirate a fare emergere gli interessi economici di Putin e degli Oligarchi russi).

In questo scenario ecco apparire in questi giorni un attacco massiccio capace di colpire Twitter, Amazon, Netflix, il NYT e un bel po’ di altri siti.

Ovviamente i giornali generalisti evocavano scenari da wargames e, per quanto in realtà il problema fosse “solo” un Distributed Denial of Service (DDoS) che impediva le funzionalità di un bel po’ di DNS critici, ci sono alcuni elementi interessanti che si possono raccogliere da questo evento e che è interessante condividere.

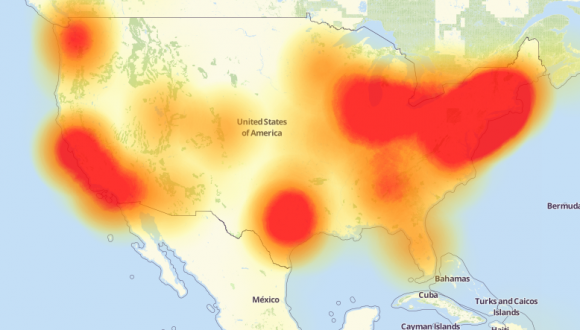

Sopra potete vedere la mappa degli “outages” causati dall’attacco.

L’attacco ha avuto come obbiettivo principale DYN, un’azienda che offre servizi di infrastruttura Internet (tra i quali, appunto, il DNS, ossia il servizio di risoluzione dei nomi in indirizzi IP). Una rete enorme di dispositivi “zombie”, che sono inconsapevolmente controllati da chi ha lanciato l’attacco ha cominciato a fare un numero enorme di richieste contemporanee a questi servizi rendendo gli stessi difficilmente fruibili dagli utilizzatori reali.

Il sistema, per quanto semplice, è piuttosto difficile da disinnescare. Non si possono bloccare tutti gli “zombie” ed è difficile distinguere le loro richieste da quelle legittime, e non si possono attivare servizi di backup perché diventerebbero subito bersaglio dell’attacco.

Ma tutta questa enorme rete di dispositivi come si è potuto arrivare a crearla e a controllarla?

Beh la cosa interessante è che il codice utilizzato per questo Hack era pubblico! Era stato rilasciato qualche giorno prima, a fine settembre su un forum. Chiunque abbia delle competenze di base poteva tranquillamente aprirlo, modificarlo, utilizzarlo.

E cosa fa questo codice? Semplice prova a cercare tutta una serie di dispositivi (Registratori, telecamere, router, telecamere di sicurezza, ecc.) collegati alla rete, e tenta di entrarci inserendo una serie di combinazioni utente / password “standard” (ne prova 68 per la precisione).

Già, perché tutti questi oggetti, per connettersi, hanno anche dei “computer” a bordo, dotati di sistema operativo e capaci di eseguire codice (Anche l’attacco a The Hacking Team è stato portato da un router di perimetro nella loro rete).

Cosa interessante è che naturalmente la gran parte degli utenti e degli installatori non cambia le password di default, o ne mette di estremamente banali (per semplificarne la gestione, per pigrizia o per poca competenza).

Addirittura, secondo alcuni consulenti di sicurezza (Allison Nixon di Flashpoint) alcuni di questi oggetti, DVR e telecamere IP, realizzate da un’azienda Cinese, la XiongMai Technologies, hanno la possibilità di un accesso tramite linea di comando (Telnet o SSH) per accedere a parti di sistema tramite utente e password “standard” ma senza la possibilità di cambiare tali utenti e password dall’interfaccia di installazione e gestione!

Una ricerca fatta da Flashpoint su Internet il 6 di ottobre aveva individuato 515.000 di questi dispositivi, ad un passo dal controllo e senza alcuna possibilità di essere resi sicuri (salvo un aggiornamento del firmware di ogni dispositivo).

Mezzo milione di dispositivi pronti per effettuare attività su Internet a richiesta dei loro “controllori”, una Botnet accessibile a portata di un download e un paio d’ore di lavoro.

Ma cosa si può fare per impedire o prevenire scenari del genere?

Intanto cominciare a creare consapevolezza, attenzione. Botnet ce ne sono molte e diverse vengono anche “vendute” per realizzare attività anche meno evidenti (Spam, Click Fraud, CAPTCHA Solving, Brute Force tanto per citarne alcuni), oltre a rimanere silenti e disponibili.

Riflettiamo su come abbiamo reso sicuri i dispositivi che colleghiamo alla rete. Manteniamo aggiornati i sistemi (dopo aver verificato l’autenticità dei firmware) e, se dobbiamo realizzare o distribuire un oggetto che si connette alla rete dedichiamo grande attenzione anche agli aspetti di sicurezza.

Nel futuro avremo miliardi di dispositivi connessi, direttamente o indirettamente (Auto, Frigoriferi, Impianti di sicurezza, di Riscaldamento) e la loro sicurezza diventerà un tema estremamente importante.